この記事は PDF ダウンロードでもご利用いただけます。

ドメイン信頼の

管理は複雑になる場合があり、変更を

最初から正しく実装することが重要です。ここでは、

信頼を最小限の手間で効果的に設定するために留意すべき重要なポイントをいくつかご紹介します。

#1:どのような信頼を使うべきかを決める

ドメイン信頼を導入する前に、

使用する信頼の種類が現在のタスクに適していることを確認する必要があります。

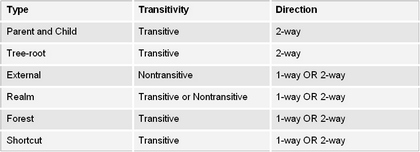

信頼の以下の側面を考慮してください。

-

タイプ:

信頼に関係するドメインのタイプを識別します。 -

推移性:

1 つの信頼が信頼されたドメインを 3 番目の

ドメインに通過させることができるかどうかを決定します。 -

方向:

アクセスと信頼の方向 (信頼されたアカウントと信頼される

リソース) を識別します。

#2: Active Directoryドメインと信頼関係コンソールに慣れる

信頼関係は、

Active Directoryドメインと信頼関係コンソールを介して管理されます。このコンソールでは、

以下の基本的なタスクを実行できます。

- ドメインの機能レベルを上げる

- 森林の機能レベルの向上

- UPNサフィックスを追加する

- ドメインの信頼を管理する

- 森林信託の管理

このツールの使用方法の詳細については、

「TechRepublic ガイド ツアー: Active Directory ドメインと

信頼関係コンソール」を参照してください。

3: ツールを知る

Windows Server ファミリーの他のほとんどの要素と同様に、

コマンドラインツールは、繰り返しのタスクをスクリプト化したり、

信頼関係の構築における一貫性を確保したりするために使用できます。代表的なツールには以下が含まれます。

- NETDOM:

信頼タイプを確立または解除するために使用されます。 - NETDIAG:このツールの出力

は、信頼関係の基本的なステータスを示します。 - NLTEST:

信頼関係の検証に使用できます。

Windowsエクスプローラーを使用して、信頼されたドメインやフォレスト

から割り当てられた共有リソースのメンバーシップを表示することもできます。Active Directoryユーザーとコンピューターで

は、信頼されたドメインやフォレスト

のメンバーを含むActive Directoryオブジェクトのメンバーシップの詳細も確認できます。

#4:テスト環境を構築する

環境や使用要件によっては

、ドメイン信頼の作成における些細なミスが企業全体に影響を及ぼす可能性があります。しかし、

マルチドメインやフォレストの問題を再現するために、完全に同一のテスト環境

を構築することは困難です。類似したドメインシナリオを用意することで、

原則を強化し、基本的な機能をテストする

手段として、より容易になります。また、実際のグループ、アカウント、その他のオブジェクトを使用する前に

、実際のドメイン関係でテストするためのテンプレートActive Directoryオブジェクトを作成し、

必要な機能が実現されているものの、それを超えていないことを確認することも検討してください

。

#5:レビュー権限

信頼関係

を作成する際は、目的の機能が確実に実現されることが重要です。

ただし、設定された信頼関係を確認し、

アクセスの方向が正しいことを確認してください。例えば、ドメインAがドメインBの限られた

リソースにのみアクセスする必要がある場合、双方向の信頼関係で十分です。しかし、

ドメインBの管理者がドメインAのリソースへのアクセスを許可できる場合があります。信頼

関係の方向、種類、推移性を確実にすることは

非常に重要です。

#6: 信頼関係を綿密に計画する

シンプルな矢印とボックスで信頼関係のマップを作成し、

どのドメインが信頼関係にあるか

、またどのドメインが一方向でどのドメインが双方向であるかを示します。次に、このシンプルな

図を用いて、どのドメインがどのドメインを信頼するかをマッピングし、推移性も決定します。このシンプルなチャートによって、

目の前の大きなタスクがより明確になり、どのドメインにどの方向のアクセスが必要なのかを判断できるようになります。一部のドメインは

、他のドメインへの推移的なアクセスのためのゲートウェイ

として機能するだけです。

#7: 信頼関係を文書化する

今日のビジネスの世界では、組織が合併(そして離婚)する中で、

信頼関係の明確な文書化が重要になります。そして

、信頼関係やドメインがなくてもアクセスできるようにしてください。例えば、ドメインBに属していて、

ドメインAにある本社があなたの部門を売却し、信頼関係が破綻した場合、

ドメインAのサーバーに保存されている簡潔な文書はあまり役に立ちません。

信頼の種類、推移性、方向、信頼関係のビジネスニーズ、

信頼関係の予想期間、資格情報、ドメイン/フォレストのプリンシパル

情報(名前、DNS、IPアドレス、場所、コンピューター名など)、および

対応するドメインの担当者を文書化してください。

#8:

信頼関係を深めすぎない

皆様の時間を節約するため

、複数のドメインやフォレストで信頼関係を使用する場合は、メンバーシップを2階層以上ネストしないでください

。メンバーシップをネストすると、管理可能なActive Directoryオブジェクトの数を統合できます

が、実際のメンバーシップ

管理の判断作業が大幅に増加します。

#9:

異なるバージョンのWindowsを管理する方法を知る

Windows 2000 および Windows Server 2003 のネイティブモードで Active Directory を実行する場合、メンバードメインおよびフォレストの機能は完全に維持されます。

企業内に

NT ドメインまたはメンバーシステムが存在する場合、それらの信頼エントリ

機能は Active Directory オブジェクトを認識できないため制限されます。このようなシナリオでは

、一般的な企業インフラストラクチャに接続しない

ドメインを「ドメインアイランド」として分離することがよく行われます。

#10: 期限切れまたは重複した信頼を削除する

組織変更により、

ドメイン内に未使用の信頼関係が残っている可能性があります。現在使用されていない信頼関係は削除してください。

また、必要なアクセスと使用パターンに合わせて、既存の信頼関係が正しく設定されていることを確認してください。信頼関係のインベントリを監査することは

、包括的なセキュリティポリシーを

強力に補完する手段となります。